Spectre, Meltdown, Foreshadow, ZombieLoad und Plundervolt: In den vergangenen Jahren zeigten Sicherheitsforschende weltweit gravierende Sicherheitslücken in der Architektur von Computerprozessoren auf – im Speziellen bei Prozessoren des Herstellers Intel.

Mit Load Value Injection präsentierte nun ein internationales Forschendenteam unter zentraler Beteiligung der TU Graz einen neuen Angriff. Die Sicherheitslücke ähnelt der bereits bekannten Meltdown-Attacke, dreht diese Methode aber um: Der angegriffene Computer verrät diesmal keine geheimen Daten wie Passwörter oder andere sensible Inhalte, sondern arbeitet mit falsche Daten weiter, die dem Computer von Angreifenden „injiziert“ wurden. Auch dieses Mal werden Lücken in den von Intel entwickelten SGX Enclaves ausgenutzt. Das sind eigens geschützte und vom restlichen System abgeschottete Bereiche in einem Prozessor, wo besonders sensible Daten sicher verarbeitet werden sollen.

Ihre Entdeckung machen die Forschenden auf der Website Load Value Injection öffentlich. Das wissenschaftliche Paper wird im Mai bei der Konferenz IEEE Security and Privacy Symposium in San Francisco präsentiert.

Video starten

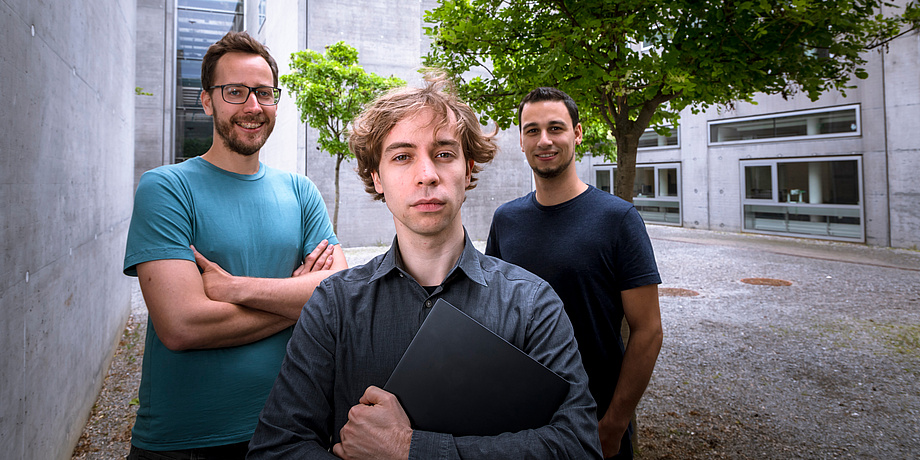

„Diese Lücke ist sehr schwer zu schließen“, erklärt TU Graz-Forscher Daniel Gruss, der mit seinen Kollegen Michael Schwarz und Moritz Lipp einmal mehr im Zentrum der Entdeckung steht. „Es braucht dafür entweder einen ganz neuen Prozessor oder einen tiefen Eingriff in die Software. Die von Intel und uns parallel erarbeitete Software-Lösung wird massive Performance-Einbußen mit sich bringen.“ Das Team informierte Intel im bereits im April 2019 über die Entdeckung. „Wir haben uns auf diese lange Verschwiegenheit geeinigt, um Intel genügend Zeit für die notwendigen Fixes zu geben und die Computernutzenden keinem Risiko auszusetzen.“

Auch diesmal empfehlen die beteiligten Forschenden, alle Sicherheitsupdates der Hersteller einzuspielen und das eigene Computersystem abzusichern.

Diese Forschung ist im „Field of Expertise“ Information, Communication & Computing und verankert, einem der fünf Stärkefelder der TU Graz.